Mehr Sicherheit ohne Passwort? Das geht!

Die kennwortlose Authentifizierung ist seit September für alle Microsoft Konten (privat und kommerziell) verfügbar. Diese Art der Authentifizierung kann dort eingesetzt werden, wo Microsoft als Identitätsanbieter (Identity Provider) zur Verfügung steht. Warum passwortlose Authentifizierung die Unternehmenssicherheit erhöhen kann und welche Argumente sonst noch dafür sprechen, haben wir uns im Detail angesehen.

Das Problem mit Passwörtern

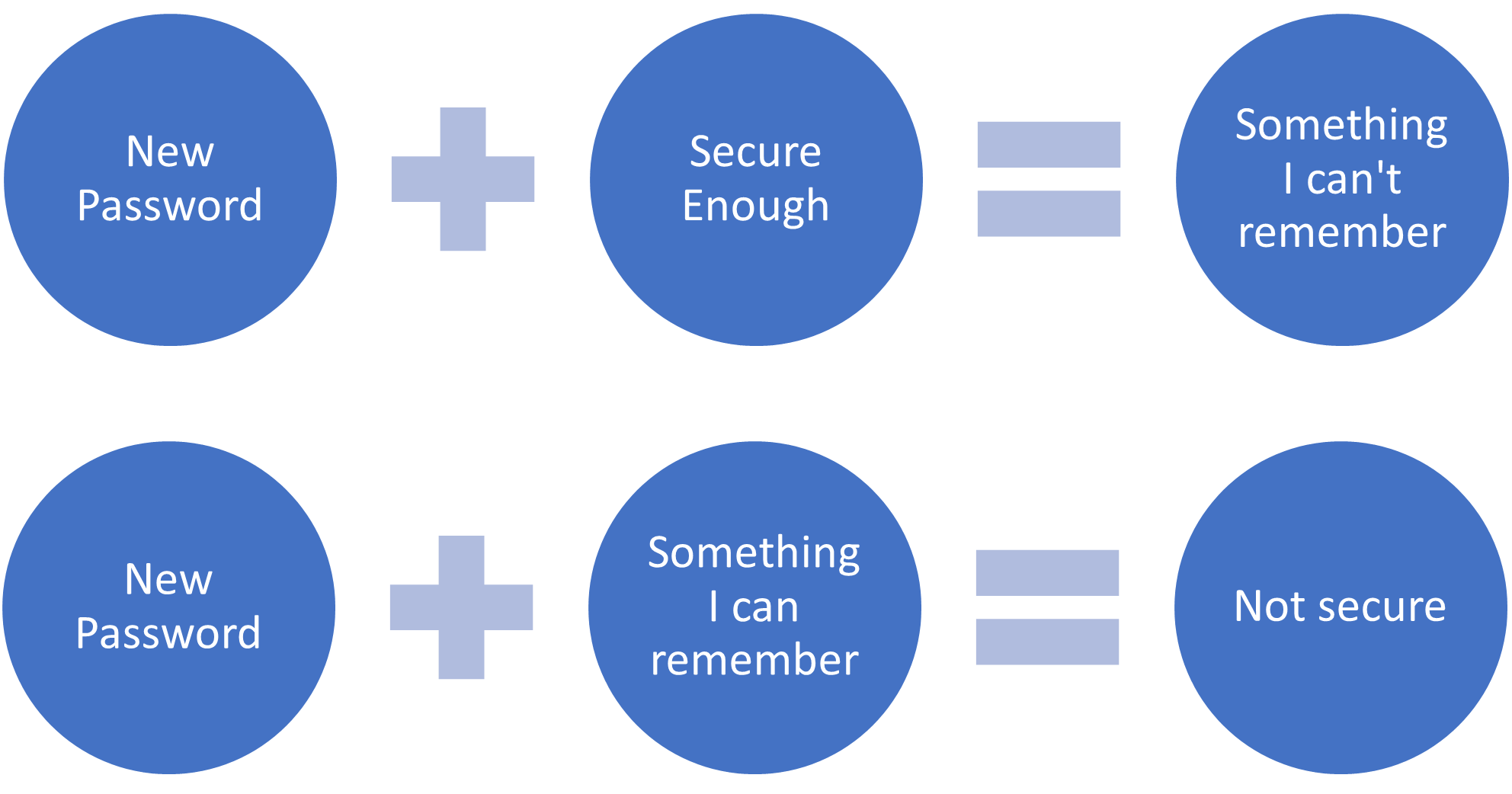

Passwörter begleiten uns schon seit vielen Jahrzehnten und genauso lange sind sie auch das primäre Angriffsziel für Hacker. Manche der Vorgehensweisen und Werkzeuge von Hackern sind aus diesem Grund seit 30 Jahren unverändert. Doch Passwörter müssen nicht unsicher sein. Durch die Einhaltung von Kennwortrichtlinien wie Mindestlänge, Sonderzeichen, Groß- und Kleinbuchstaben und Zahlen können wir den Hackern das Leben schwer machen. Dies geschieht aber leider auch sehr zu unseren Kosten, da wir uns diese Passwörter merken und alle 3-6 Monate ändern müssen. Da kann es schon mal schwer sein, den Durchblick zu behalten, weshalb man dazu neigt aus Bequemlichkeit bestimmte Phrasen wiederzuverwenden.

Bildquelle: The passwordless future is here for your Microsoft account - Microsoft Security Blog

Darüber hinaus ist auch das Vergessen des Passworts eine unangenehme Angelegenheit. Laut Microsoft entscheidet sich fast ein Drittel der Menschen dazu einen Dienst (bzw. das dazugehörige Konto) nicht mehr zu nutzen, anstatt das Passwort zurückzusetzen. So kann ein vergessenes Passwort auch der Grund dafür sein, dass Kunden auf die Nutzung eines Online-Dienstes verzichten und abspringen. Um all diese Probleme zu lösen, hat sich Microsoft das Ziel gesetzt, gänzlich auf Passwörter zu verzichten. Dabei argumentiert Microsoft, dass mit dem Verzicht auf ein Passwort, auch die Angriffsfläche für Hacker verkleinert und somit die Gesamtsicherheit für den Authentifizierungsprozess erhöht wird.

Warum Multi-Faktor-Authentifizierung (nicht) ausreicht

Schon in den letzten Jahren hat sich mit der weitgehenden Einführung der Multi-Faktor-Authentifizierung für Anwendungen vieles getan. Dabei werden im Normalfall 3 Faktoren definiert:

- Wissen (Passwort, PIN, …)

- Besitz (Smartphone mit Authenticator App, Security Tokens/Keys, …)

- Inhärenz bzw. jemand sein (Fingerabdruck, Gesichtserkennung, …)

Können während des Authentifizierungsprozesses zwei dieser Faktoren identifiziert werden, wird von einer Multi-Faktor-Authentifizierung gesprochen. Eine 2-Faktor-Authentifizierung kann das Risiko einer Kompromittierung um bis zu 99,9% reduzieren, so Microsoft. Leider ist es für Angreifer aber dennoch möglich auch den zweiten Faktor zu hacken/fälschen, sobald das Passwort bekannt ist.

Laut den Anforderungen an Multi-Faktor-Authentifizierung, ist es allerdings nicht zwingend erforderlich, dass ein Passwort involviert ist. Dies hat sich Microsoft zu Nutze gemacht und auf Authentifizierung mittels Authenticator App, Security Keys (FIDO2), Windows Hello oder eines Codes, den man per Telefon oder E-Mail erhält, gesetzt. Das eigentliche Passwort des Microsoft Kontos kann man hingegen gänzlich entfernen, um so auch die Angriffsfläche für Hacker zu verkleinern.

So funktioniert’s in der Praxis

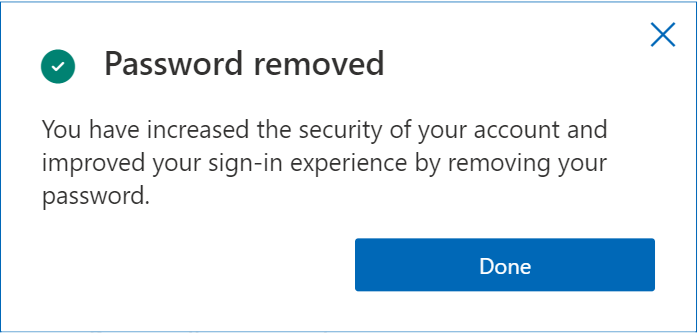

Private Endkunden können das Passwort in der Kontoverwaltung entfernen. Dazu müssen aber ausreichend alternative Authentifizierungsoptionen eingerichtet sein. Für kommerzielle Kunden kann diese Option auch Unternehmensweit (Azure Active Directory) genutzt werden. Auch hier ist es notwendig zuvor über ausreichend alternative Authentifizierungsmethoden zu verfügen. Danach kann das Passwort problemlos entfernt werden. Für neue Benutzer im Azure Active Directory gibt es sogar die Möglichkeit die Authenticator App am Smartphone erstmalig mittels eines zeitlich begrenzten Zugriffsschlüssels (Temporary Access Pass) einzurichten. So kommen beispielsweise neue Mitarbeiter eines Unternehmens nie in Kontakt mit einem Passwort, da grundsätzlich kein Passwort existiert (und auch nie existiert hat).

Bildquelle: The passwordless future is here for your Microsoft account - Microsoft Security Blog

Viele die für das Microsoft Konto die Multi-Faktor-Authentifizierung nutzen, verwenden hierzu bereits jetzt ein Passwort und die Microsoft Authenticator App. Die Microsoft Authenticator App ist sogar in der Lage zu erkennen, wie viele Faktoren während des Authentifizierungsprozesses bereits genutzt wurden. Abhängig davon wird entweder nur 1 Faktor (einfache Bestätigung per Smartphone ohne dieses zu Entsperren) oder das Entsperren des Smartphones mit nachgelagerter Bestätigung gefordert. In letzterem Fall werden zwei Faktoren, also Besitz des Smartphones und Inhärenz (beim Entsperren des Smartphones per Fingerabdruck/Gesichtserkennung) oder Wissen (bei Eingabe des PINs) angewendet.

Zugegeben, beim Löschen des Passworts für das Microsoft Konto bekommt man ein mulmiges Gefühl. Man muss sich jedoch vor Augen führen, dass wir damit eine wesentliche Angriffsfläche entfernen und gleichzeitig unser tägliches Leben erleichtern. Wir müssen uns nicht mehr an sie erinnern oder uns darum kümmern, dass sie regelmäßig aktualisiert werden. Im Gegenzug nimmt jedoch das Smartphone (falls man die Authenticator App nutzt) eine wichtige Rolle im Authentifizierungsprozess ein.

Diese zunächst ungewohnte Art der Authentifizierung kann überall dort eingesetzt werden, wo Microsoft als Identitätsanbieter verfügbar ist. Das bedeutet, dass diese Möglichkeit auch für Anwendungen, die Authentifizierungs-/Autorisierungsplattformen wie Auth0 nutzen, in Frage kommt. Nicht zuletzt ist erwähnenswert, dass Microsoft auch unternehmensintern auf Passwörter verzichtet. Fast 100% der Mitarbeiter loggen sich bereits ohne Passwort ein und nutzen Security-Keys oder die Authenticator App. Neue Mitarbeiter haben bzw. hatten nie ein Passwort, sondern erhalten einen „Temporary Access Pass“ um die Authentifizierungsmethode (z.B. Authenticator App) einmalig einzurichten. Für wen dieser Schritt dennoch ein zu großes Wagnis darstellt, kann aber auch weiterhin auf die Verwendung des Passworts in Verbindung mit einem weiteren Faktor setzen und muss sich nicht gleich unsicher fühlen.

Quellen und Verweise: